Les équipements réseaux chargent au démarrage leur fichier de configuration, pour le réinitialiser il suffit donc de l’écraser. Au redémarrage, il aura récupérer sa configuration d’origine. Il existe pour cela plusieurs façon de faire ça :

#write erase

#reload#erase startup-config

#reload#erase nvram

#reloadMise en place du mot de passe sur le port console.

Cela va permettre de mettre un mot de passe sur le port console présent sur les switchs et les routers et de le demander directement quand on va se connecter dessus.

(config)#line console 0

(config-line)#password root

(config-line)#loginMise en place d’un mot de passe enable.

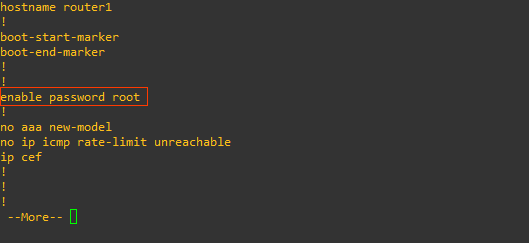

Enable sur un équipement réseau, permet à une personne de pouvoir consulter la configuration, la sauvegarder ou encore de l’écraser. Il est donc important pour cela de pouvoir en gérer les accès. Le mot de passe ici sera « root », il est évident qu’il faut un mot de passe plus fort.

(config)#enable password rootMise en place d’un mot de passe enable chiffré.

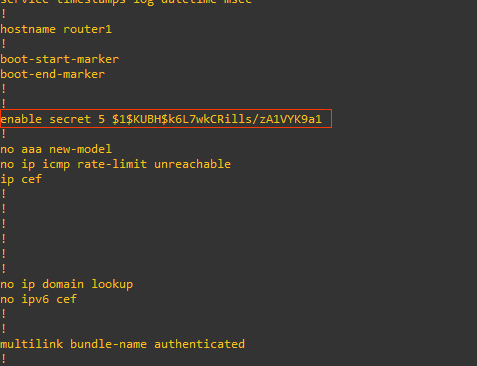

Nous avons vu précédemment comment mettre en place un mot de passe enable. Mais cela n’est pas sécurisé, en effet si l’on affiche la configuration nous pouvons voir le mot de passe en clair dans le fichier :

Pour éviter cela, nous pouvons supprimer (Il est important de supprimer l’ancien pour qu’il ne soit plus visible) le mot de passe rentré précédemment pour chiffrer le nouveau mot de passe enable en MD5 pour éviter qu’il soit en clair :

(config)#no enable password

(config)#enable secret root

Chiffrer tous les mots de passes qui sont en clair.

Toutes les commandes utilisant le mot « password » écrivent en clair le mot de passe dans la configuration. La commande suivante permettra de tous les chiffrer.

(config)#service password-encryptionConfiguration du domaine.

(config)#ip domain-name XXXXX

(config)#ip name-server 192.168.1.1Désactiver la recherche DNS.

(config)#no ip domain-lookupConfiguration de SSH.

Pour pouvoir se connecter en SSH on génère une clef, la taille peut varier de 360 à 4096. On initialise 5 terminaux pour pas qu’il n’y ai plus de 5 utilisateurs en même temps. On créé un utilisateur pour qu’il puisse se connecter.

(config)#crypto key generate rsa modulus 2048

(config)#line vty 0 4

(config)#login local

(config)#transport input ssh

(config)#ip ssh version 2

(config)#username pierrepassword rootPour utiliser un chiffrement aussi fort, nous avons besoin de spécifier le protocole utilisé :

ssh -c aes256-cbc pierre@192.168.1.0