apt-get install -y apache2 mariadb-server mariadb-client php build-essential perl libapache2-mod-perl2 libxml-simple-perl libio-compress-perl libdbi-perl libapache-dbi-perl libdbd-mysql-perl libnet-ip-perl libsoap-lite-perl libxml-libxml-perl libmojolicious-perl nmap snmp php7.3-mysql php7.3-gd php7.3-mbstring php-ldap php-imap php-apcu php-xmlrpc php-soap php-cas php7.3-xml php7.3-intl php7.3-zip php7.3-bz2Configuration de la base de données

On se connecte sur l’interface mysql

mysql -u root -pOn créer l’utilisateur pierre qui aura comme mot de passe root

create user 'pierre'@'%' identified by 'root';On créer la base de données

create database glpi;On attribue tous les droits à l’utilisateur “pierre” sur la base de donnée “glpi”

grant all privileges on glpi.* TO 'pierre'@'%';On recharge les droits et on quitte mariadb

flush privileges;exit;Téléchargement de l’archive

On se rend dans le dossier adéquat

cd /var/www/htmlrm index.htmlOn télécharge l’archive depuis GitHub 🌐, la dernière en date au moment de la mise à jour de l’article

wget https://github.com/glpi-project/glpi/releases/download/9.5.3/glpi-9.5.3.tgzOn décompresse l’archive

tar -zxvf glpi-9.5.3.tgzOn supprime l’archive

rm glpi-9.5.3.tgzConfiguration du serveur WEB

On modifie le virtualhost

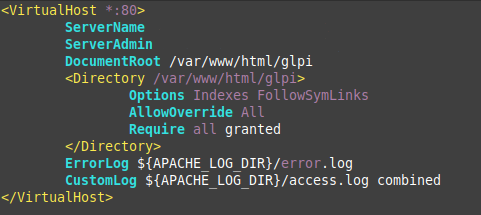

vim /etc/apache2/sites-available/000-default.conf

On modifie les droits

chown -R www-data:www-data /var/www/html/glpiOn active le module rewrite

a2enmod rewriteOn redémarre le service apache2

systemctl restart apache2Configuration du SSL

On créer un dossier qui accueillera nos certificats

mkdir /etc/apache2/sslOn génère la clef

openssl genrsa 2048 > /etc/apache2/ssl/glpi.keyGénération du certificat en fontion de la clef généré précédemment

openssl req -new -key /etc/apache2/ssl/glpi.key -x509 -days 365 -out /etc/apache2/ssl/glpi.crtOn édite le virtualhost d’apache2 pour renseigner les certificats SSL

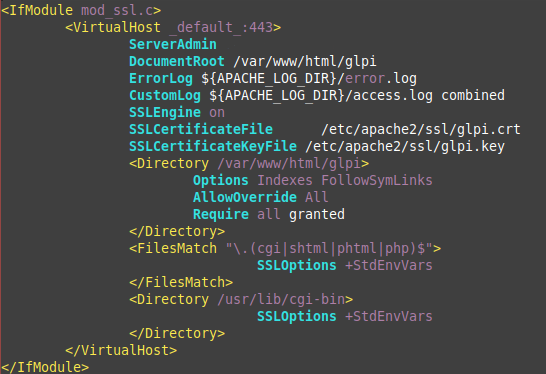

vim /etc/apache2/sites-available/default-ssl.conf

On redémarre le serveur WEB et notre site sera maintenant accessible depuis HTTPS

systemctl restart apache2Finalisation de l’installation depuis l’interface WEB

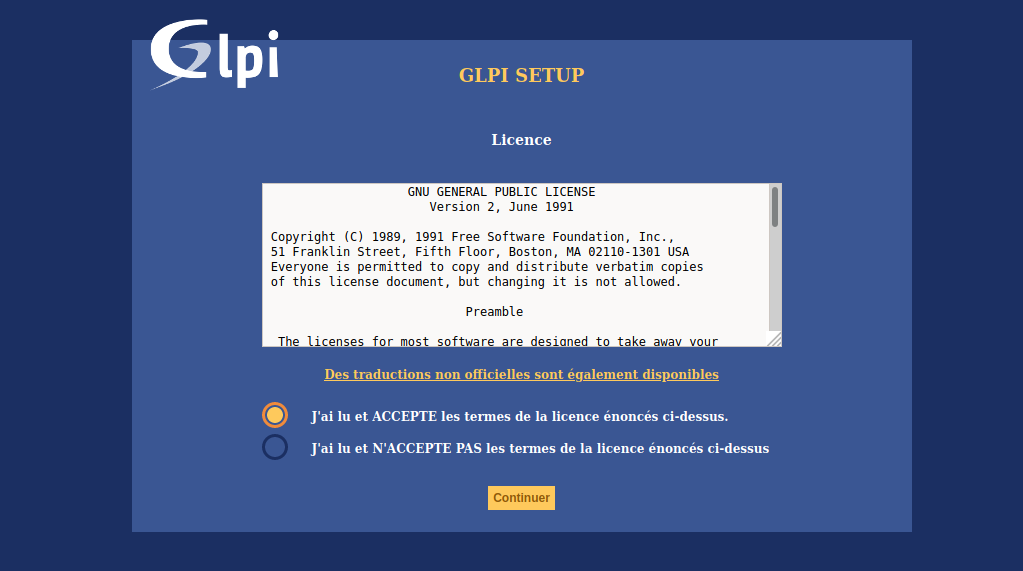

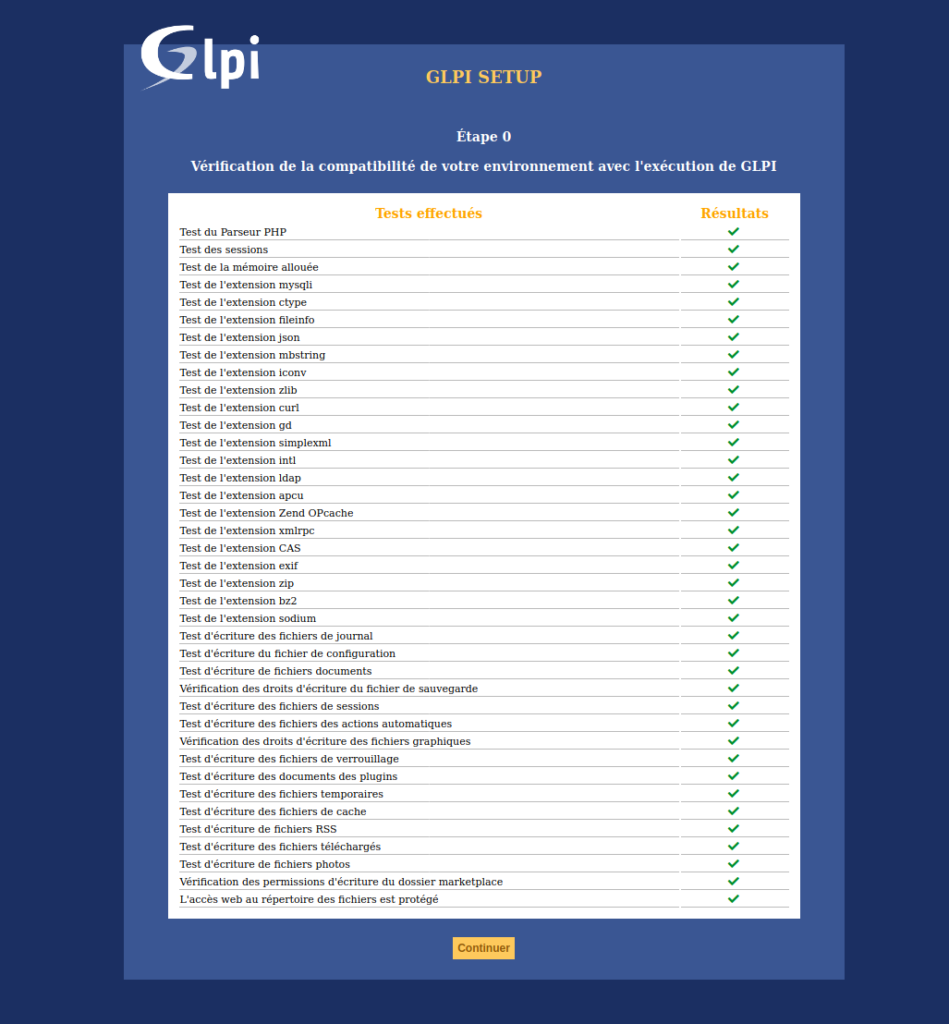

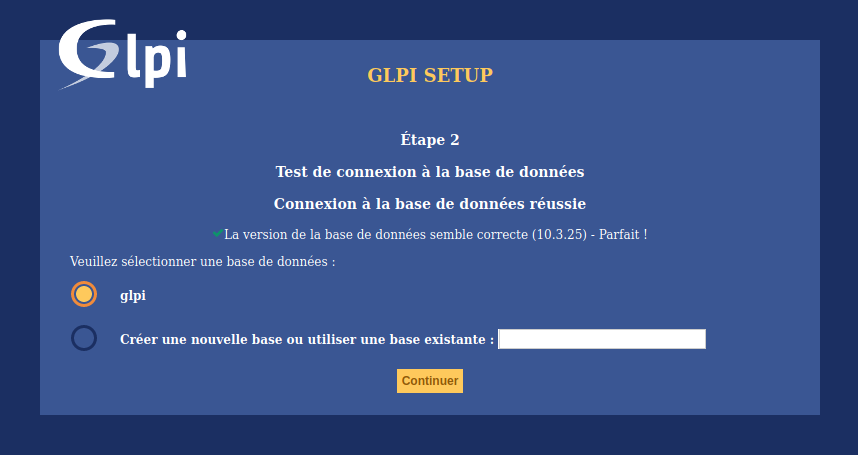

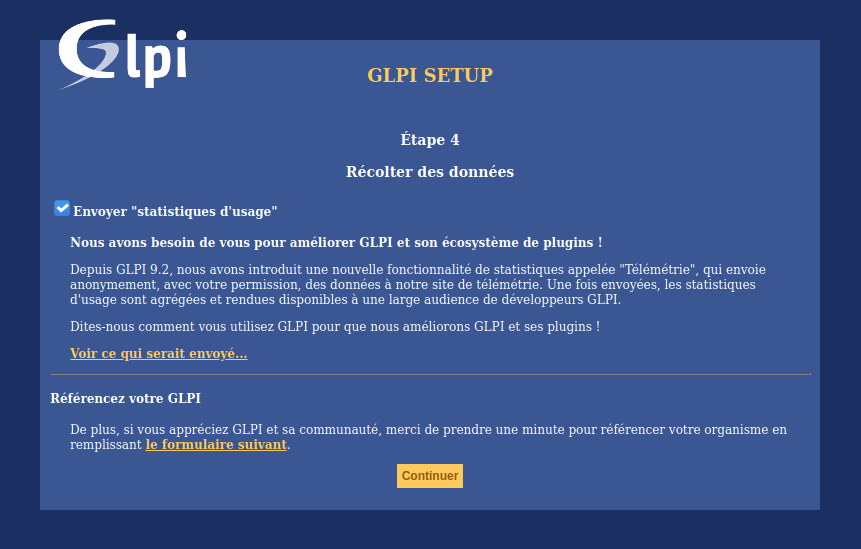

On se rend sur l’interface web grâce à l’adresse IP

On supprime le fichier d’installation pour des raisons de sécurité

rm /var/www/html/glpi/install/install.phpOCSInventory Agent

L’agent d’OCS permet la communication jusqu’au serveur pour lui envoyer des informations. Ici nous allons procéder à l’installation via les dépôts Debian, attention les versions dans les dépôts ne sont pas toujours les dernières !

Installation des paquets nécessaires

apt install -y ocsinventory-agent

On choisit la méthode HTTP, et pour le champs du noms d’hôte, on mettra l’adresse IP.

On édite le fichier de configuration de l’agent:

vim /etc/ocsinventory/ocsinventory-agent.cfg

Et l’on configure le fichier comme cela:

server=https://ocs.hoplite.fr/ocsinventory

SSL=1

debug=1

On copie le certificat que l’on généré dans le dossier SSL dans le dossier de l’agent en le renommant cacert.pem

cp /etc/apache2/ssl/ocs.crt /etc/ocsinventory/cacert.pem

Pour copier le certificat qui se situe sur un server distant, on peut l’envoyer via ssh ( vous avez besoin d’openssh-server sur votre client ), depuis le serveur faire:

scp /etc/apache2/ssl/ocs.crt pierre@192.168.43.26:/etc/ocsinventory/cacert.pem